- 1 Tratamento de PUAs no AVAS

- 1.0.0.1 Bloquear arquivos que usam o compressor executável

- 1.0.0.2 Aplicativos de recuperação de Chave

- 1.0.0.3 Bloquear Aplicativos de Detecção de Tráfego de Rede

- 1.0.0.4 Bloquear Clientes Peer to Peer

- 1.0.0.5 Bloquear Clientes IRC

- 1.0.0.6 Bloquear Cavalos de Tróia de Acesso Remoto

- 1.0.0.7 Bloquear ferramentas gerais do sistema

- 1.0.0.8 Bloquear Keyloggers

- 1.0.0.9 Bloquear Badware

- 1.0.0.10 Bloquear Scripts en Javascript o ActiveX

- 1.1 Granularidade das opções AVAS para Avas-Admins

Tratamento de PUAs no AVAS

PUA (Potentially Unwanted Applications ou Aplicativos Potencialmente Indesejados) é um termo usado para descrever aplicativos que, embora não sejam mal-intencionados, geralmente são considerados inadequados para ambientes de rede de negócios. Certos aplicativos catalogados como PUA podem ser considerados úteis para alguns usuários.

Esses aplicativos indesejados podem ser programas não maliciosos, como discadores de telefone, ferramentas de administração remota e ferramentas de ataque remoto, mas não são considerados apropriados em ambientes de trabalho.

Existem diferentes interpretações feitas por diferentes provedores de assinaturas de antivírus e anti-malware, para uma discussão mais ampla, você pode explorar este link da Wikipedia https://en.wikipedia.org/wiki/Potentially_unwanted_program.

Deve ser levado em conta, que é uma área cinza que pode gerar falsos positivos, como em produtos para download com uma versão que não paga, mas que exibe um aviso e pode ser detectado como PUA Adware (por exemplo, em http://forums.pdfforge.org/t/pdfcreator-3-2-0-includes-malware/13133 )

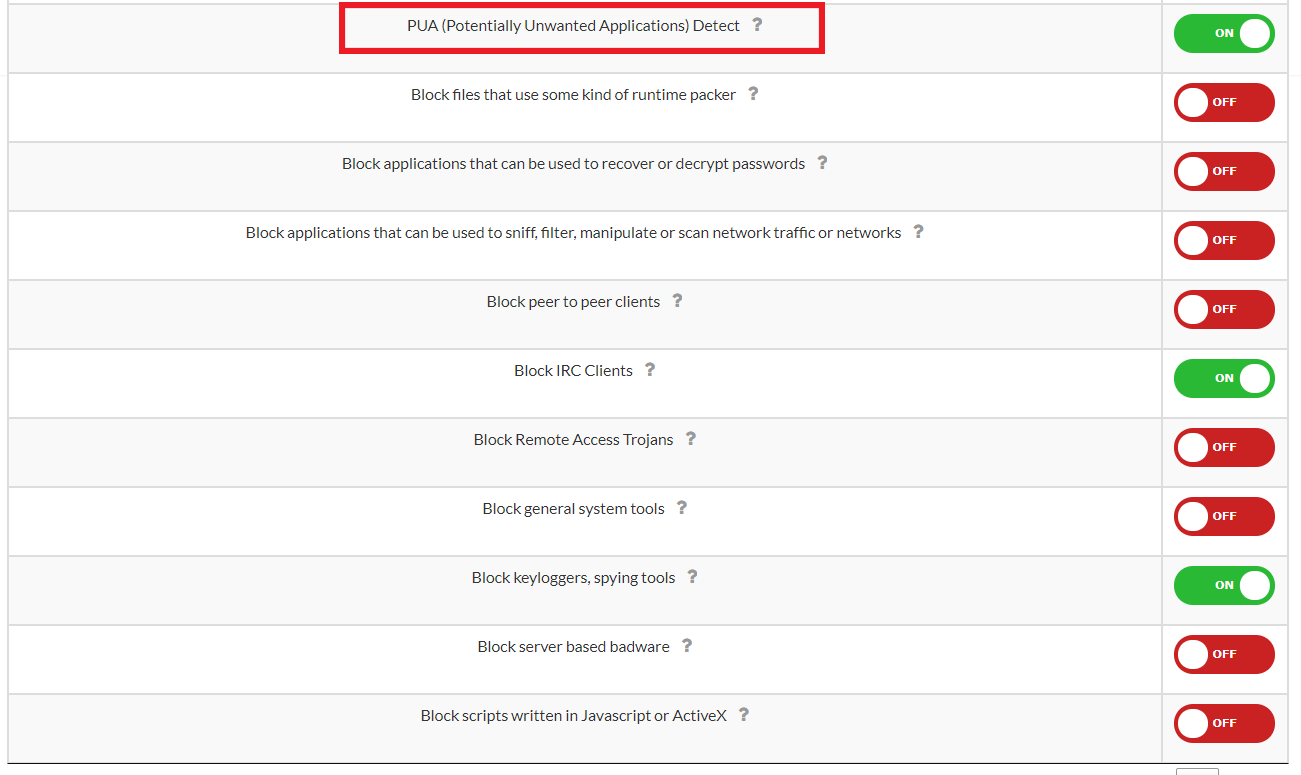

Ao ativar a opção Detectar PUA (Aplicativos Potencialmente Indesejados) em Configurações de Entrada em Usuários AVAS, eles serão ativados para ativar / desativar as seguintes configurações de entrada adicionais:

Bloquear arquivos que usam o compressor executável

Detecção de arquivos que usam algum tipo de compressor executável. Um compressor executável pode ser usado para reduzir o tamanho de arquivos executáveis sem a necessidade de um descompactador externo. Embora isso geralmente não seja considerado malicioso, os wrappers executáveis são comumente usados com arquivos mal-intencionados, pois podem impedir que malwares conhecidos sejam detectado por um antivírus.

Aplicativos de recuperação de Chave

Ferramentas de senha são aplicativos que podem ser usados para recuperar ou descriptografar chaves para vários aplicativos, como clientes de email ou chave do sistema. Essas ferramentas podem ser muito úteis para recuperar uma chave, mas também podem ser usadas para espionar senhas.

Bloquear Aplicativos de Detecção de Tráfego de Rede

Detecta e bloqueia aplicativos que podem ser usados para detectar, filtrar, manipular ou varrer o tráfego ou redes da rede. Embora um scanner de rede possa ser uma ferramenta muito útil para administradores, talvez você não queira que um usuário comum os use. O mesmo se aplica a ferramentas como o netcat.

Bloquear Clientes Peer to Peer

Clientes Peer to Peer podem ser usados para gerar muito tráfego indesejado e, geralmente, infringem os direitos autorais baixando Conteúdo protegido (músicas, filmes), então eles também são considerados indesejados.

Bloquear Clientes IRC

Os clientes de IRC podem destruir a produtividade e, dependendo do cliente, ser uma plataforma poderosa para scripts maliciosos (por exemplo, mIRC).

Bloquear Cavalos de Tróia de Acesso Remoto

Trojans de acesso remoto são usados para acessar sistemas remotamente, mas também podem ser usados por administradores do sistema, por exemplo, VNC ou RAdmin.

Bloquear ferramentas gerais do sistema

Detecta e bloqueia ferramentas gerais do sistema, como detectores de processo.

Bloquear Keyloggers

Detectar e bloquear Keyloggers e outros spywares.

Bloquear Badware

Detecta e bloqueia o Badware com base em servidores como o DistributedNet.

Bloquear Scripts en Javascript o ActiveX

Detecta e bloqueia scripts “problemáticos” conhecidos escritos em Javascript, ActiveX ou similar

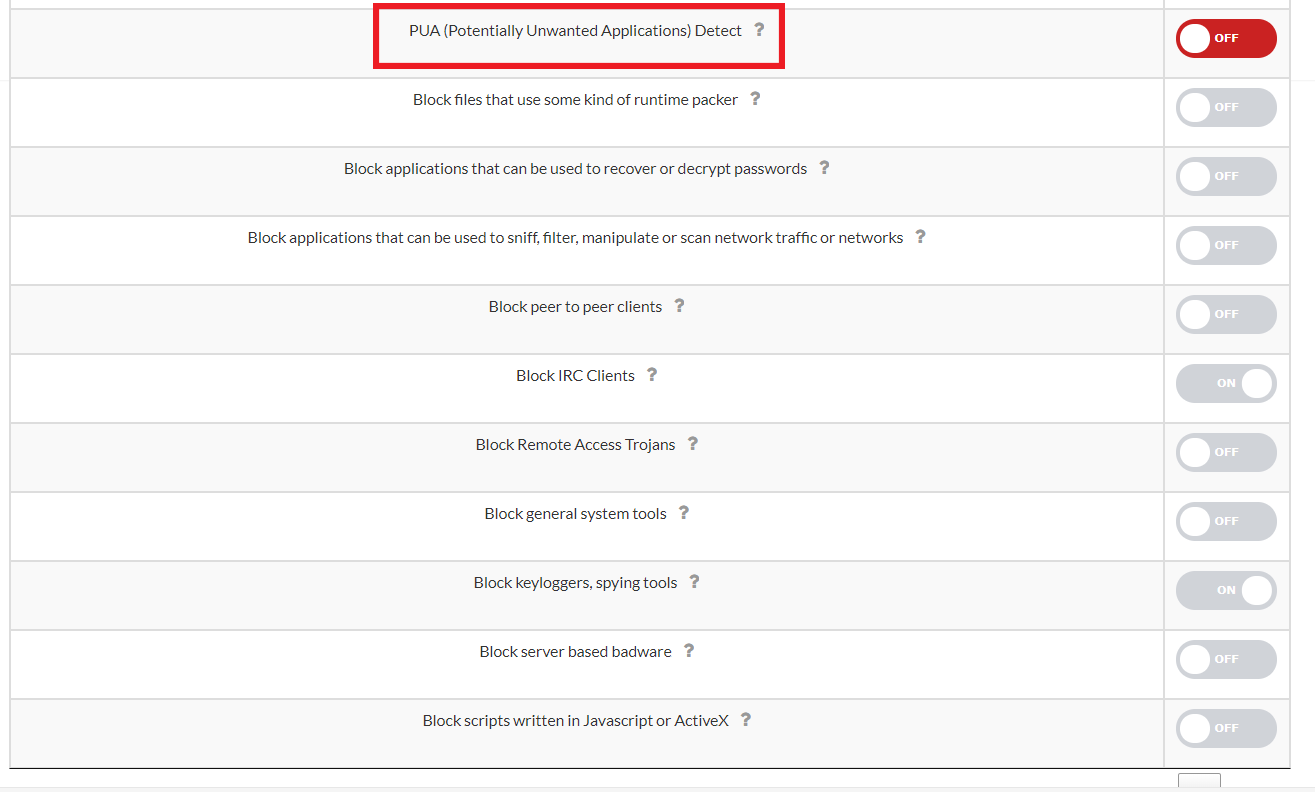

Granularidade das opções AVAS para Avas-Admins

Neste próximo caso, desabilitando a detecção de PUAs, a possibilidade de fazer escolhas mais granulares desaparece automaticamente: