Introducción

Para que el correo entrante de un dominio este protegido por la solucion AVASCloud, los registros MX del mismo tienen que estar apuntados a los MX de su AVAS.

Apuntar MX

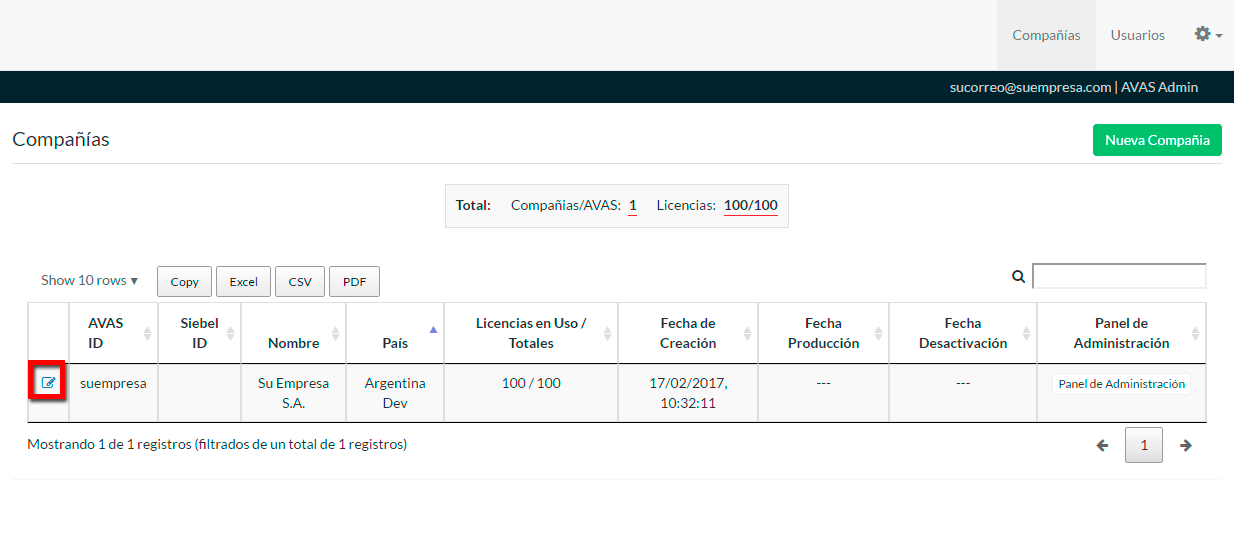

Para visualizar sus MX, ingrese a la herramienta AVAS Users y haga click en el botón Editar de su Compañía.

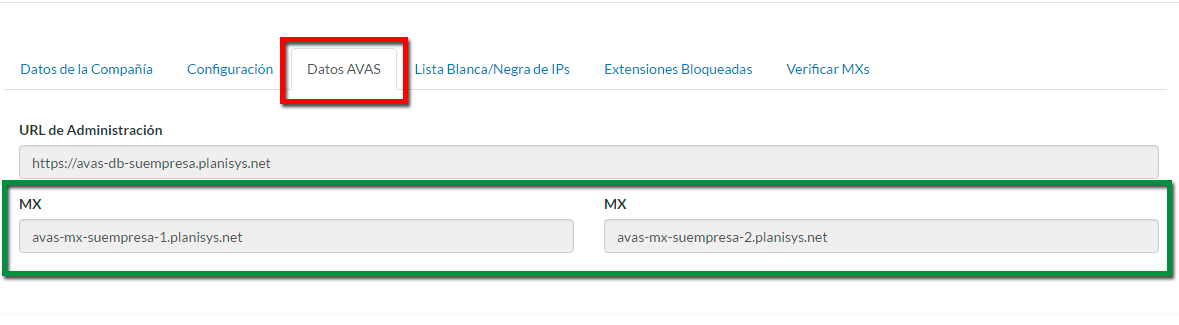

En la pestaña Datos AVAS va a encontrar los MX a los que tiene que apuntar:

Estos MX son los que se brindaron al momento del alta.

Ambos registros MX deberán ser creados en su consola de DNS con la misma prioridad, de la siguiente manera:

suempresa.com IN MX 10 avas-mx-suempresa-1.planisys.net

suempresa.com IN MX 10 avas-mx-suempresa-2.planisys.net

Una vez estén realizados estos cambios en los registros MX, el tráfico entrante del servidor de correos de su empresa estará siendo protegido por la solución AVAS.

Verificar si un dominio esta apuntado a los MX de AVAS

Se puede consultar cuales son los MX a los que esta apuntado un dominio haciendo dig o nslookup, o desde algun sitio de consulta de MX, como por ejemplo MX Toolbox o desde el DNS Report en DNSStuff.

Permitir delivery de mails en caso de firewall

El maildrop (el repositorio de mails, o el appliance intermedio) que el usuario haya elegido como destino final de los mails, debe estar preparado para recibir mails desde los siguientes bloques de direcciones IP.

190.185.104.0/22

185.180.8.0/22

179.63.248.0/22

131.108.40.0/22

190.216.31.0/24

154.57.159.0/24

38.83.73.0/24

BAJO NINGUN PUNTO DE VISTA RESTRINGIR EN EL FIREWALL SOLAMENTE A LAS IPs ACTUALES DE LOS MX , DADO QUE AVAS CAMBIA LAS IPs DE LOS MXs CON CIERTA FRECUENCIA POR TEMAS DE SEGURIDAD

Para estos bloques , debe ser removida cualquier restricción, al menos sobre el puerto declarado en el port Avascloud, que por default es 25 pero puede ser cualquier otro que elija el usuario (en el caso de maildrops de tipo Corpmail o Planimail, el port de delivery del maildrop es siempre 10025).

Dado que estas restricciones se pueden aplicar en el maildrop, tanto a nivel de un firewall como del mismo software del maildrop (p.ej. restricciones en Postfix, Amavis o LMTP de Zimbra), el administrador del maildrop debe revisar todas las instancias y probar delivery desde el portal Avascloud para asegurar que el camino esté limpio.

En caso que el maildrop sea un appliance o un servicio cloud con otro nivel adicional de filtrado, se lo debe configurar para que quede deshabilitado el chequeo de SPF o considerado de acuerdo a la lectura detallada de los encabezados, de lo contrario interpretará que las direcciones IP de los servidores avas-mx-dominio-1 y -2 son las direcciones originantes, y podrá generar un error de SPF y no aceptar los e-mails provenientes de Avascloud.