- 1 Tratamiento de PUAs en AVAS

- 1.0.0.1 Bloquear Archivos que Utilizan Compresor de Ejecutables

- 1.0.0.2 Bloquear Aplicaciones de Recuperación de Claves

- 1.0.0.3 Bloquear Aplicaciones de Detección de Tráfico de Redes

- 1.0.0.4 Bloquear Clientes Peer to Peer

- 1.0.0.5 Bloquear Clientes IRC

- 1.0.0.6 Bloquear Troyanos de Acceso Remoto

- 1.0.0.7 Bloquear Herramientas Generales de Sistema

- 1.0.0.8 Bloquear Keyloggers

- 1.0.0.9 Bloquear Badware

- 1.0.0.10 Bloquear Scripts en Javascript o ActiveX

- 1.1 Granularidad de opciones en AVAS para Avas-Admins

Tratamiento de PUAs en AVAS

PUA (Potentially Unwanted Applications o Aplicaciones Potencialmente no Deseadas) es un termino utilizado para describir aplicaciones que, si bien no son maliciosa, son generalmente consideradas inadecuadas para entornos de redes de negocios. Ciertas aplicaciones que catalogadas como PUA pueden ser consideradas utiles para algunos usuarios.

Estas aplicaciones no deseadas pueden ser programas que no son maliciosos, como marcadores telefónicos, herramientas de administración remota y herramientas de ataque remoto, pero que no se consideran adecuadas en entornos laborales.

Existen diferentes interpretaciones que hacen los diferentes proveedores de firmas antivirus y anti-malware, para una discusión más amplia se puede explorar este link de Wikipedia https://en.wikipedia.org/wiki/Potentially_unwanted_program.

Existen diferentes interpretaciones que hacen los diferentes proveedores de firmas antivirus y anti-malware, para una discusión más amplia se puede explorar este link de Wikipedia https://en.wikipedia.org/wiki/Potentially_unwanted_program.

Se debe tener en cuenta, que es una zona gris que puede generar falsos positivos, como p.ej. en productos descargables con una versión no paga pero que despliega un aviso y puede ser detectada como Adware PUA (p.ej. en http://forums.pdfforge.org/t/pdfcreator-3-2-0-includes-malware/13133 )

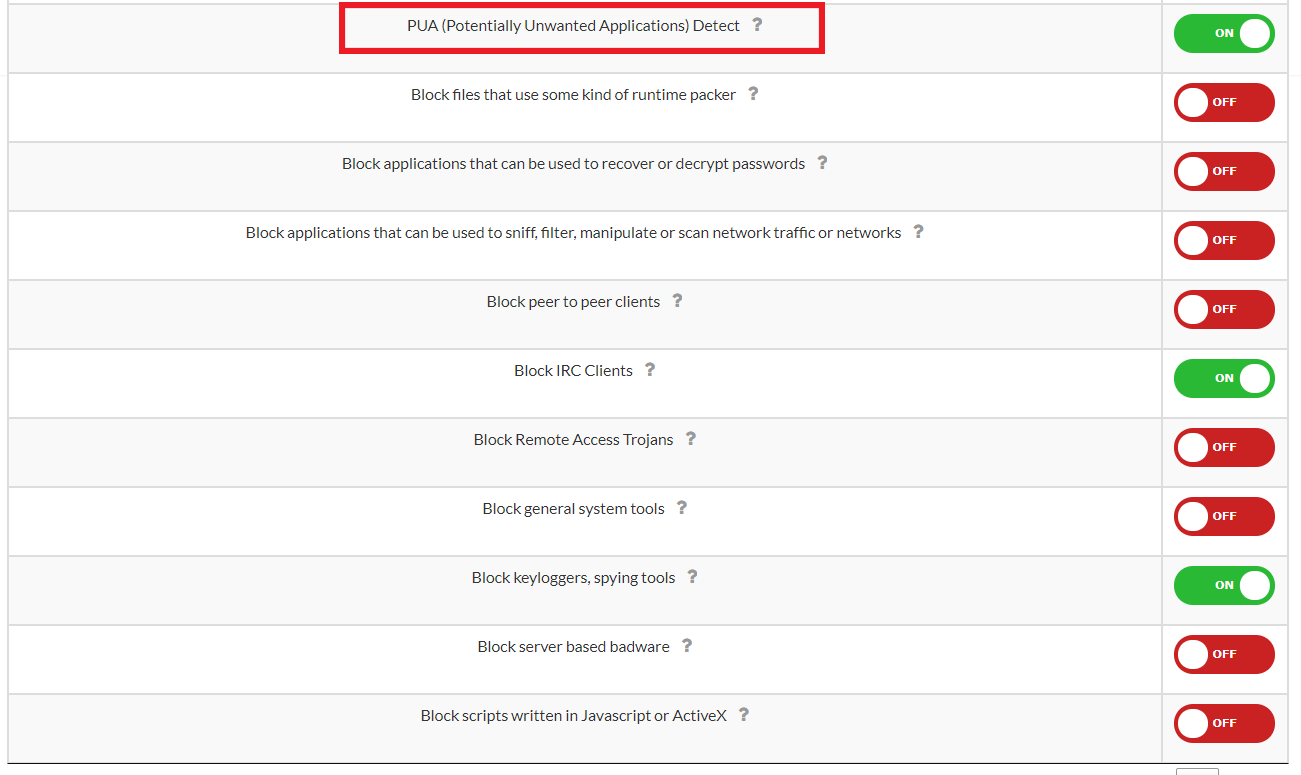

Al activar la opción Detectar PUA (Potentially Unwanted Applications) en Configuraciones Entrantes en AVAS Users se van a habilitar para poder activar/desactivar las siguientes configuraciones entrantes adicionales:

Bloquear Archivos que Utilizan Compresor de Ejecutables

Detección de archivos que usan algún tipo de compresor de ejecutables. Un compresor de ejecutables puede ser utilizado para reducir el tamaño de archivos ejecutables sin necesidad de un decompresor externo. Mientras esto en general no es considerado malicioso, los empaquetadores de ejecutables son usados comúnmente con archivos maliciosos ya que pueden prevenir que un malware conocido sea

detectado por un antivirus.

Bloquear Aplicaciones de Recuperación de Claves

Las herramientas de contraseñas son aplicaciones que pueden ser usadas para recuperar o desencriptar claves para varias aplicaciones, como clientes de correo o claves de sistema. Estas herramientas pueden ser muy útiles para recuperar una clave, pero también pueden ser usadas para espiar contraseñas.

Bloquear Aplicaciones de Detección de Tráfico de Redes

Detecta y bloquea aplicaciones que pueden ser utilizadas para detectar, filtrar, manipular o escanear trafico de red o redes. Si bien un escáner de red puede ser una herramienta muy útil para los admin, tal vez no se quiera que un usuario promedio los utilice. Lo mismo aplica para herramientas como netcat.

Bloquear Clientes Peer to Peer

Los clientes Peer to Peer pueden ser usados para generar mucho trafico indeseado y suelen infringir derechos de autor por descargar

contenido protegido (música, películas), por lo que se también se consideran como indeseados.

Bloquear Clientes IRC

Los clientes IRC pueden destruir la productividad y, dependiendo del cliente, ser una plataforma poderosa para scripts maliciosos (por ejemplo, mIRC).

Bloquear Troyanos de Acceso Remoto

Los Troyanos de Acceso Remoto son usados para acceder a sistemas de manera remota, pero pueden ser usados también por los admin de sistema, por ejemplo VNC o RAdmin.

Bloquear Herramientas Generales de Sistema

Detecta y bloquea herramientas generales de sistema, como detectores de procesos.

Bloquear Keyloggers

Detecta y bloquea Keyloggers y otras herramientas de espionaje.

Bloquear Badware

Detecta y bloquea Badware basado en servidores como DistributedNet.

Bloquear Scripts en Javascript o ActiveX

Detecta y bloquea Scripts “problemáticos” conocidos escritos en Javascript, ActiveX o similar

Granularidad de opciones en AVAS para Avas-Admins

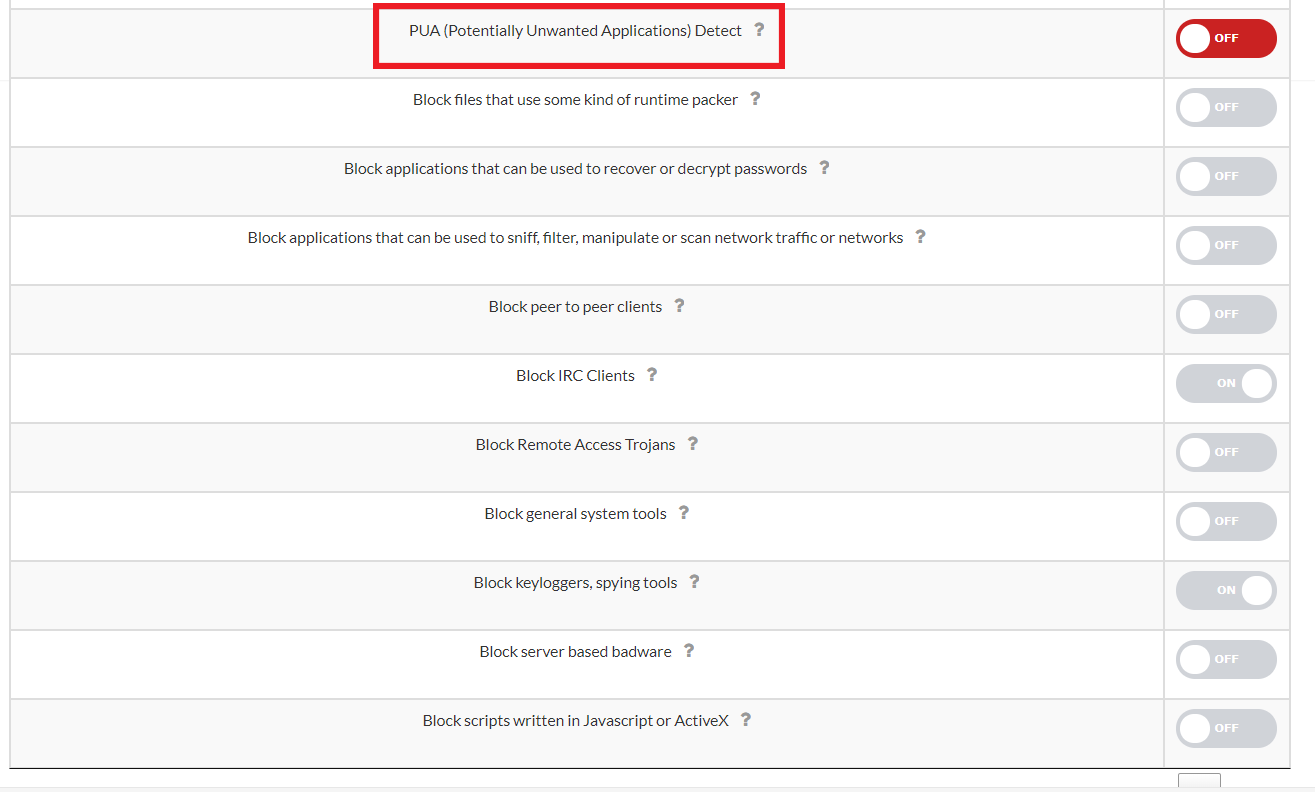

En este caso siguiente, al deshabilitar la detección de PUAs, automáticamente desaparece la posibilidad de hacer elecciones más granulares: